当我们获取到立足点后,下一步便是内网渗透

内网渗透入门&&兼红日ATT&CK系列靶场(一)

信息收集

硬件信息收集

1 | wmic cpu get name, numberofcores, numberoflogicalprocessors 查看CPU信息 |

1 | lscpu 查看CPU信息 |

网络信息收集&&软收集

1 | tasklist /SVC 查看系统进程并且查询杀软 https://av.aabyss.cn/index.php |

红日ATT&CK系列靶场(一)

网络拓扑图

外网打点

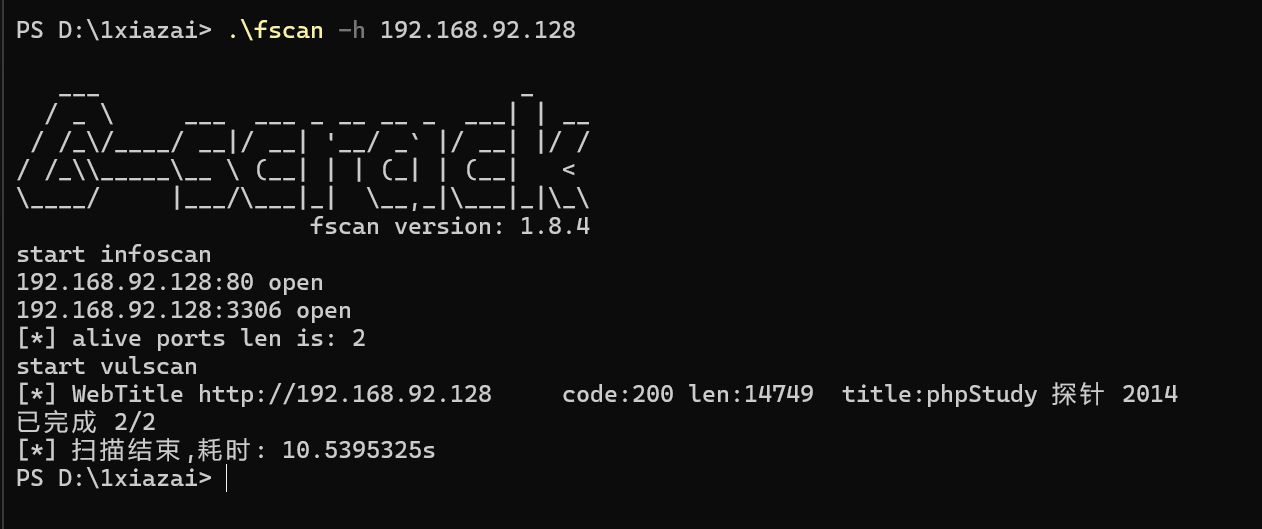

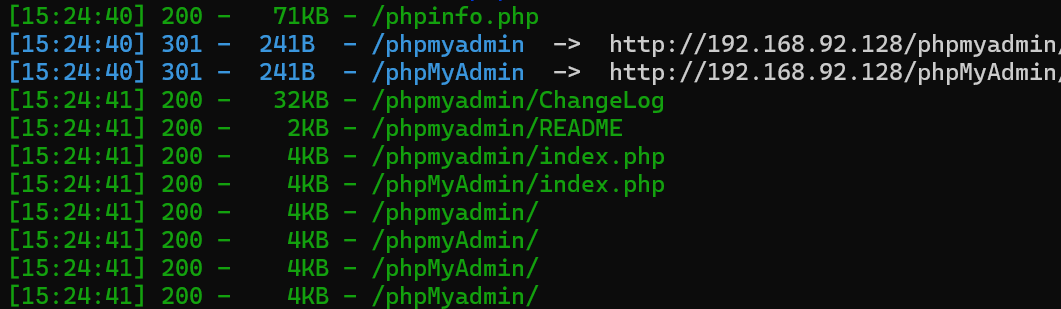

Fscan/dirsearch信息收集

进入80端口,发现phpStudy 探针泄露绝对路径以及弱口令root:root,目录扫描发现phpmyadmin,直接进入

Getshell-1-mysql日志写shell

原理是一旦开启日志功能,并且将日志地址改为webshell的地址,我们所执行的sql语句会被插入到日志中,这时候只需要执行查询webshell即可前提1.必须是dba权限 2.知道绝对路径

1 | show variables like '%general%'; 查看是否开启写日志以及日志写入路径 |

Getshell-2-后台配置文件写shell

进入phpmyadmin后,我们发现一个数据库newyxcms,猜测可能存在目录yxcms,果然存在P.S. 这里我没想到猜测目录,看到了别的大佬打的站才想出来,不得不说自己的思路还是太窄了

首页发现信息泄露

1 | 公告信息 |